29. April 2015

#DigitalLeben/IT-Sicherheit

IT-Sicherheitsgesetz: Zwischen rechtlicher und polizeilicher Sicherheit

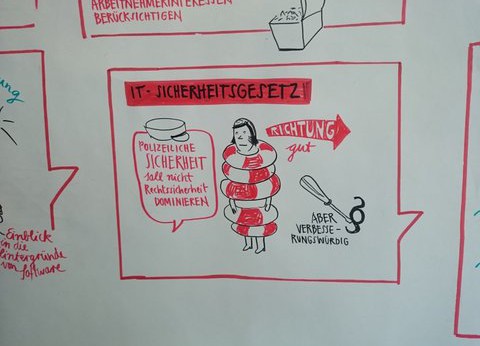

- IT-Sicherheitsgesetzt visualisiert

Das ARPANet – das Advanced Research Projects Agency Network – gilt als Vorläufer des heutigen Internet. Seit dem Jahr 1968 wurde es von einer Gruppe von MIT-Wissenschaftlern und dem US-Verteidigungsministerium entwickelt. Das Ziel: die Rechenkapazitäten der US-Amerikanischen Universitäten miteinander zu verknüpfen. Das ARPANet sorgte für eine einheitliche Möglichkeit, über weite Strecken zu kommunizieren. Dem Projekt entstammt die revolutionäre Idee des sogenannten „packet switching“ oder auch das Betriebssystem Unix. Bis heute hält sich zudem hartnäckig das Gerücht, das ARPAnet wurde entwickelt, um eine alternative Kommunikationsform für das Militär im Falle eines Atomkrieges darzustellen. Das Programm sollte eine US-Amerikanische Antwort auf den sowjetischen Sputnik-Erfolg sein. Im Kriegs- oder Krisenfall sollte das amerikanische Militär mit Hilfe des Internets handlungsfähig bleiben. Heute ist die Abhängigkeit von der Informationstechnologie und Internet so stark, dass die polizeiliche und militärische Sicherheit eines Staates weitgehend von der Verfügbarkeit und Sicherheit des Internets abhängt. So gesehen, entwickelte sich das Internet von einer Lösung zum Problem.

„Der schnellste Weg, einen Krieg zu beenden, ist, ihn zu verlieren.“ – George Orwell

Anstatt ein alternatives Kommunikationssystem für den Krisenfall zu sein, wurde das Internet selbst zum kritischen Aspekt der Kommunikation. Ein Paradox und ein Problem, das man nun in Deutschland mit einem „Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme“, kurz IT-Sicherheitsgesetz, lösen möchte (Bundestag-Drucksache 18/4096).

Bundesminister de Maiziere warb im Bundestag: „Mit diesem Gesetz sind wir europaweit Vorreiter und Vorbild“. Mit dem IT-Sicherheitsgesetz leiste man einen Beitrag dazu, „dass das Netz sicherer wird und die digitalen Infrastrukturen Deutschlands künftig zu den sichersten weltweit gehören“. Es ist ein – im Hinblick auf die aktuelle Gefährdungslage, eine steigende Anzahl sogenannter Advanced Persistent Threat (APT) Attacken und den Aktivitäten ausländischer Geheimdienste – sehr hoher Anspruch.

Dieses Ziel des Gesetzes ist dem Kommentar zum Referentenentwurf zu entnehmen: „Die vorgesehenen Regelungen dienen dazu, den Schutz von Verfügbarkeit, Integrität und Vertraulichkeit datenverarbeitenden Systeme zu verbessern und der gestiegenen Bedrohungslage anzupassen“ (S. 2). Als Ziele wurden außerdem hervorgehoben: Verbesserung der IT-Sicherheit bei Unternehmen; Verstärkter Schutz der Bürgerinnen und Bürger in einem sicheren Netz; Ausbau der IT-Sicherheit der Bundesverwaltung sowie Stärkung von BSI und BKA (S. 2)

Das IT-Sicherheitsgesetz will im weitesten Sinn ein Ensemble von Maßnahmen, die die Kontinuität der Prozesse bzw. Verfügbarkeit der Systeme sichern sollen, definieren und einfordern. Das Gesetz möchte konkret Meldepflichten für die IT-Sicherheitsvorfälle einführen und den Betreibern Kritischer Infrastrukturen sowie Telekommunikationsunternehmen die Pflicht auferlegen, IT-Sicherheit „nach dem Stand der Technik“ zu gewährleisten.

Selbst Telemediendiensteanbieter wie beispielsweise Webseitenbetreiber werden verpflichtet, anerkannte Schutzmaßnahmen zur Verbesserung der IT-Sicherheit in einem zumutbaren Umfang umzusetzen. Betreiber kritischer Infrastrukturen sollen dem Bundesamt für Sicherheit in der Informationstechnik (BSI) unverzüglich IT-Sicherheitsvorfälle mit Auswirkungen auf die Versorgungssicherheit oder die öffentliche Sicherheit anzeigen. Auch Telekommunikationsanbieter haben IT-Sicherheitsvorfälle, die zu Störung der Verfügbarkeit oder zu einem unerlaubten Zugriff auf die Systeme der Nutzer führen können, unverzüglich dem BSI zu melden (eine ähnliche Meldepflicht besteht heute übrigens auch gemäß Telekommunikationsgesetz).

Wer Betreiber kritischer Infrastruktur tatsächlich sind, wird nicht im Gesetz, sondern lediglich in der Begründung (beispielhaft) aufgeführt und soll durch Verordnung der Bundesregierung festgelegt werden. „Rund 2.000 Unternehmen und Institutionen stehen dafür auf einer (nicht-öffentlichen) Liste des Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK)“, sagt Rechtsanwalt Jan Mönikes, „Dabei handelt es sich um sogenannte ‚Kritische Infrastrukturen‘, deren Ausfall weitreichende negative Folgen für Staat und Gesellschaft hätten. Die Sicherheit vieler dieser Infrastrukturen unterliegt heute aber schon behördlicher Aufsicht. Diese geht lediglich künftig zum Teil auf das BSI über“.

Die Überschrift „IT-Sicherheit“ sollte also nicht über die tatsächliche inhaltliche Ausrichtung des neuen Gesetzes hinwegtäuschen. De facto dienen „die vorgesehenen Neuregelungen […] dazu, den Schutz der Verfügbarkeit, Integrität und Vertraulichkeit der datenverarbeitenden Systeme zu verbessen und der gestiegenen Bedrohungslage anzupassen“, heißt es im Referentententwurf. Anders also als im Konzept der Informationssicherheit, in dem es um den Schutz des Datums oder einer Information geht, sollen durch das IT-Sicherheitsgesetz nur Systeme geschützt werden. Das IT-Sicherheitsgesetz spricht von IT-Sicherheit und meint damit lediglich Systemsicherheit.

Nicht nur deswegen wird das Gesetz in Fachkreisen kontrovers diskutiert – und kritisiert. Zuletzt am 20. April 2015 in der öffentlichen Sitzung des Innenausschusses im Bundestag. Ein Gros an Kritik betrifft bezeichnenderweise das, was in dem Gesetz nicht steht. Dies mag an der Kluft zwischen dem hohen Anspruch und Erwartungen an das Gesetz – und der Wirklichkeit – dem Text des Gesetzes, liegen. Erwartet wird besserer Schutz der Bürgerinnen und Bürger, es ist vom sichersten Netz weltweit die Rede und das Gesetz hat den Anspruch zum internationalen „Exportschlager“ zu werden.

Tatsächlich definiert das Gesetz aber lediglich die Pflicht zur Einhaltung von Mindeststandards an IT-Sicherheit für bestimmte Unternehmen und Meldepflichten über IT-Sicherheitsvorfälle. Vor allem aber stärkt das Gesetz die Rechte des BSI, das als zentrale Meldestelle fungieren soll: „Konkret soll das geschehen durch die Aufwertung von Behörden und mehr Stellen auch für den Verfassungsschutz oder den Bundesnachrichtendienst, neue Meldepflichten für die von Gefährdungen betroffenen Unternehmen, Untersuchungs- und Mitteilungsrechte des BSI bis runter auf die Ebene des Quellcodes von IT-Produkten – sogar vor der Markteinführung von Produkten und Systemen“, erklärt Jan Mönikes.

Nicht von der gesetzlichen Definition kritischer Infrastrukturen erfasst werden jedoch ausgerechnet die Bundesbehörden. Sie unterliegen auch keinen vergleichbaren Pflichten bzgl. Mindeststandards zum Schutz der IT. Das wird nicht nur vom juristischen Standpunkt kritisch gesehen.

Wachsender Sicherheitsapparat

Ebenfalls als fragwürdig wird die Stärkung und die Rolle der weiteren Behörden durch das Gesetz gesehen: „Dass die Rolle des BSI als zentrale Stelle für IT-Sicherheit gestärkt werden soll, ist nachvollziehbar. Äußerst befremdlich ist aber der mit dem Gesetzentwurf gleichzeitig geplante Aufwuchs des staatlichen Sicherheitsapparats“, so Jan Mönikes, der auch selbst als Experte am BarCamp der SPD #DigitalLeben teilnahm. Das BSI soll beispielsweise zusätzliche 133 Planstellen mit jährlich ca. 9 Mio. Euro Personalkosten und 5 Mio. Euro Sachkosten erhalten. Zu den Begünstigten gehören aber auch der Bundesnachrichtendienst (BND) mit bis zu 30 zusätzlichen Dienststellen, das Bundeskriminalamt (BKA) mit bis 78 zusätzlichen Stellen sowie das Bundesamt für Verfassungsschutz (BfV) mit bis 48,5 Planstellen. Offiziell sind diese notwendig, damit die vom BSI an sie mitgeteilten IT-Sicherheitsmängel ausgewertet werden können. Ein Ausnutzen der Erkenntnisse des BSI über Sicherheitsmängel durch diese Behörden allerdings sollte wirksam ausgeschlossen sein.

Die Teilnehmer des BarCamp der SPD #DigitalLeben am 25. April 2015 waren sich daher einig, dass das Gesetz zwar richtig, aber doch noch stark verbesserungswürdig sei. Wir werden in unterschiedlichen Lebensbereichen stets mehr von der IT und dem Internet abhängig. Daher erschien das Bestreben der Bundesregierung, der aktuellen Gefährdungslage auch mit Hilfe einen neuen Gesetzes zu begegnen, allen als im Prinzip richtig.

Die Palette der von den Teilnehmern des BarCamps als notwendig angesehenen Verbesserungen reichte jedoch von der Notwendigkeit einer EU-weiten Koordination eines solchen Vorhabens über die Notwendigkeit der stärkeren Kontrolle der Sicherheitsbehörden (Kontrolle ihres tatsächlichen Handelns und nicht nur Transparenz i.S.d. Information bzw. Tätigkeitsberichte), Einbeziehung von Behörden bei der Definition von kritischen Infrastrukturen, bis hin zu einer Beschränkung des Untersuchungsrechts und der Konkretisierung der Meldepflichten bezüglich des Wann und Was konkret gemeldet werden soll (ad hoc oder a posteriori; Schwachstellen, Systemdaten etc.).

Die Meldepflichten sind mit Übermittlung bzw. Übergabe sensibler Daten verknüpft. Auch deswegen „muss jeder Verdacht der Befangenheit vermieden werden, dass Informationen über Schwächen zweckentfremdet verwertet werden“, warnte Jan Mönikes. Konkrete Änderungen müssten daher von der SPD-Fraktion noch dringend durchgesetzt werden, insbesondere alle Regelungen beseitigt werden, die auch nur den Verdacht einer Ausforschung von Sicherheitslücken für Nachrichtendienste begründen könnten.

„Zwischen rechtlicher Sicherheit und polizeilicher Sicherheit ergibt sich regelmäßig die Gefahr einer Unterordnung“, schrieb der französische Philosoph, Frédéric Gros, „[d]er Imperativ der Aufrechterhaltung einer öffentlichen Ordnung oder des Personenschutzes beeinträchtigt bald die bürgerlichen Freiheiten“. Heute klingt das Wort „Sicherheit“ nicht mehr automatisch als Synonym für „Garantie der Grundrechte“. Es gilt daher, durch u.a. angemessene Kontrollen der staatlichen Sicherheitsbehörden dieses Vertrauen wiederherzustellen.